[BSidesCF 2020]Had a bad day#

先用工具扫一遍,看看有啥文件能用

可用的文件:

index.php

flag.php

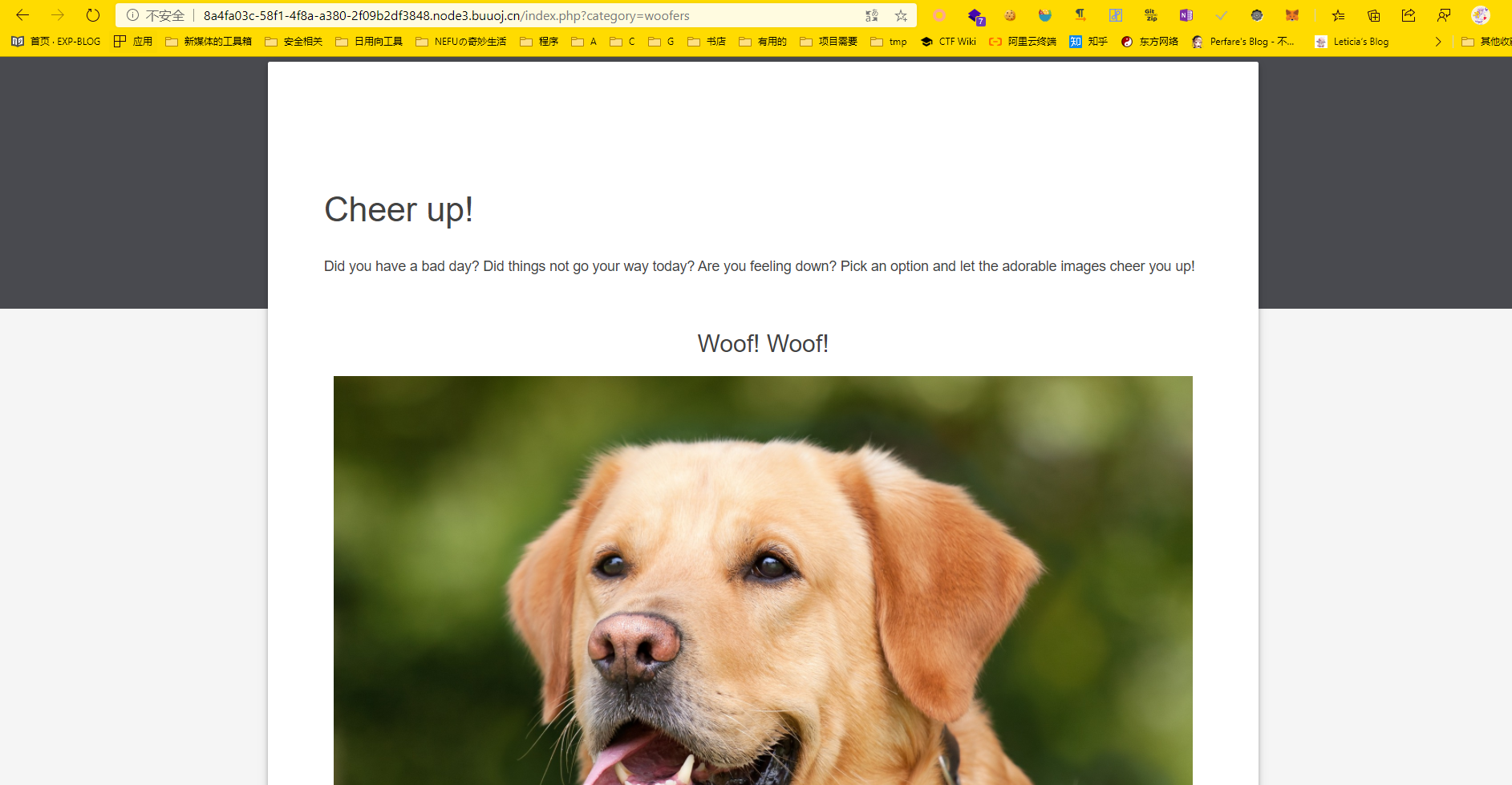

上边能看出是用category参数来访问不同的文件,初步判断是文件包含,用php://filter协议试一下看看

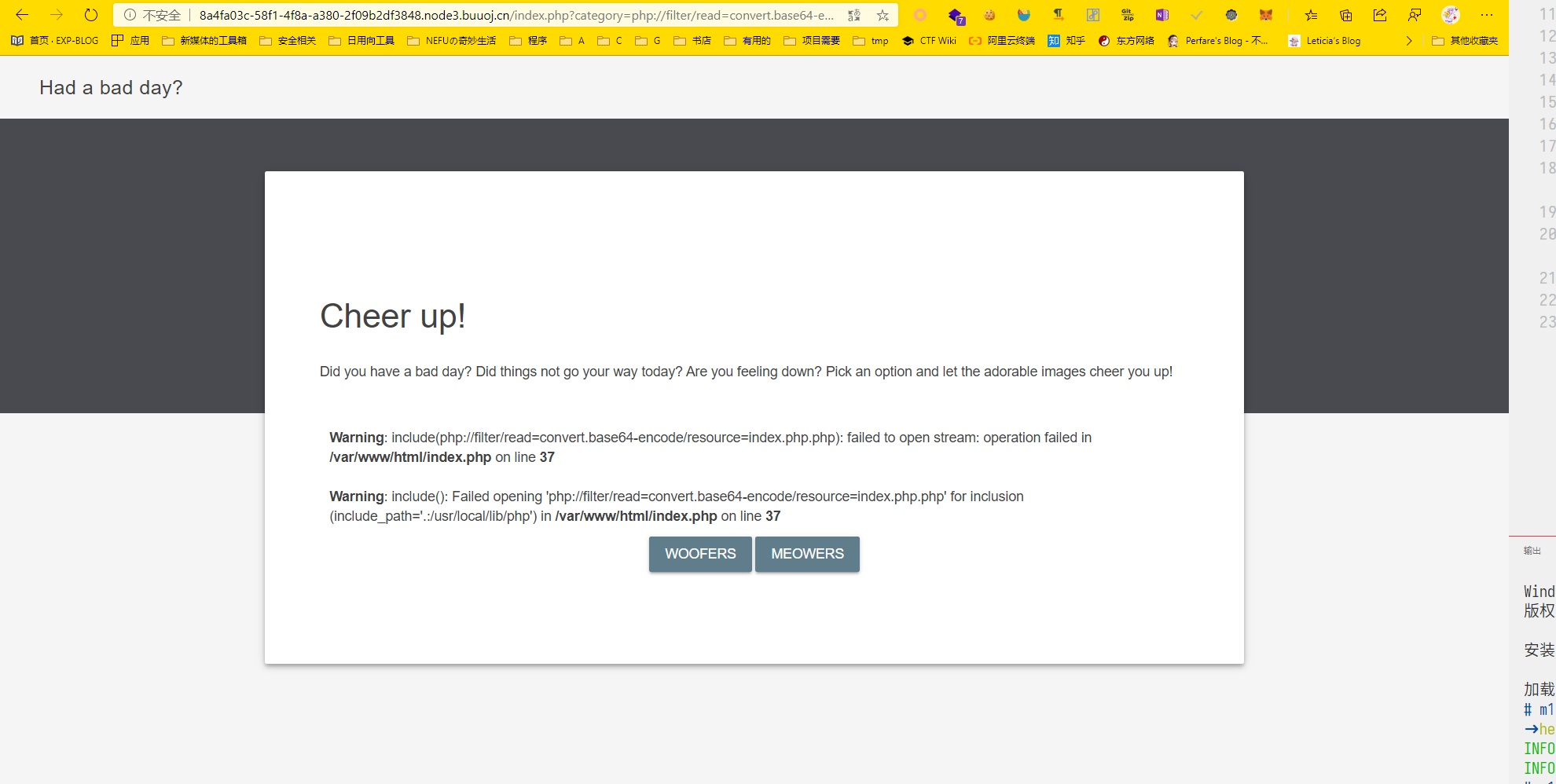

直接访问index.php发现报错,再看文件名,后边多了一小节,去掉读文件,base64解码

<?php

$file = $_GET['category'];

if(isset($file))

{

if( strpos( $file, "woofers" ) !== false || st( $file, "meowers") !== false || strpos( $file, "index")) {

include ($file . '.php');

}

else{

echo "Sorry, we currently only support woofand meowers.";

}

}

?>可以看到是判断是否存在指定字符来读的文件,那么直接访问flag.php肯定不行,用已知字符绕一下就可了

woofers/../flag[BSidesCF 2019]Pick Tac Toe#

进去看到是个井字棋游戏,post过去数据有点延迟,点快点就行了。。。

[BSidesCF 2019]Kookie#

一看标题就与cookie有关

进去题目给了个已知账户

We found the account cookie / monster登进去看下cookie,果然有username项的cookie,直接改成admin横向越权,拿到flag

[BSidesCF 2019]Futurella#

进去看到火星文图片,这玩意肯定是css整出来的,直接查看源码就可